CCNA 1 Chapter 11 | Build a Small Network

Bab ini mempelajari cara mengumpulkan elemen-elemen ini bersama-sama dalam jaringan yang berfungsi yang dapat dipertahankan.

Desain Network

Perangkat di Jaringan Kecil

1. Topologi Jaringan Kecil

Dengan jaringan kecil, desain jaringan biasanya sederhana. Jumlah dan jenis perangkat yang disertakan berkurang secara signifikan dibandingkan dengan jaringan yang lebih besar. Topologi jaringan biasanya melibatkan satu router dan satu atau lebih switch. Jaringan kecil mungkin juga memiliki titik akses nirkabel (mungkin dibangun di dalam router) dan telepon IP. Sedangkan untuk koneksi ke Internet, biasanya jaringan kecil memiliki koneksi WAN tunggal yang disediakan oleh DSL, kabel, atau koneksi Ethernet. Mayoritas pekerjaan difokuskan pada pemeliharaan dan pemecahan masalah peralatan yang ada, serta mengamankan perangkat dan informasi di jaringan.

2. Pemilihan Perangkat untuk Jaringan Kecil

Untuk memenuhi kebutuhan pengguna, jaringan kecil sekalipun memerlukan perencanaan dan desain. Saat mengimplementasikan jaringan kecil, salah satu pertimbangan desain pertama adalah jenis perangkat perantara yang digunakan untuk mendukung jaringan. Saat memilih jenis perangkat perantara, ada beberapa faktor yang perlu diperhatikan :

- Biaya : Biaya switch atau router ditentukan oleh kapasitas dan fiturnya. Faktor lain yang memengaruhi biaya adalah kemampuan manajemen jaringan, teknologi keamanan tertanam, dan teknologi pengalihan lanjutan opsional.

- Kecepatan dan Jenis Port / Interface : Memilih jumlah dan jenis port pada router atau switch merupakan keputusan penting.

- Expandability (dapat diperluas) : Perhatian harus diberikan untuk memilih modul dan antarmuka yang sesuai untuk media tertentu.

- Fitur dan Layanan Sistem Operasi : Keamanan, Quality of Service (QoS), Voice over IP (VoIP), Layer 3 switching, Network Address Translation (NAT), Dynamic Host Configuration Protocol (DHCP).

3. IP Addressing untuk Jaringan Kecil

Saat mengimplementasikan jaringan kecil, perlu direncanakan ruang pengalamatan IP. Semua host dalam internetwork harus memiliki alamat yang unik. Skema pengalamatan IP harus direncanakan, didokumentasikan dan dipelihara berdasarkan jenis perangkat yang menerima alamat tersebut. Contoh berbagai jenis perangkat yang akan menjadi faktor dalam desain IP adalah :

- End devices for users.

- Servers and peripherals.

- Hosts that are accessible from the Internet.

- Intermediary devices.

4. Redundansi dalam Jaringan Kecil

Redundansi membantu menghilangkan satu titik kegagalan. Redundansi dapat dilakukan dengan memasang peralatan duplikat, tetapi juga dapat dilakukan dengan menyediakan tautan jaringan duplikat untuk area kritis. Jaringan kecil biasanya menyediakan satu titik keluar menuju Internet melalui satu atau beberapa gateway default. Jika router gagal, seluruh jaringan kehilangan konektivitas ke Internet. Untuk alasan ini, mungkin disarankan bagi bisnis kecil untuk membayar penyedia layanan kedua sebagai cadangan.

5. Manajemen Lalu Lintas

Administrator jaringan harus mempertimbangkan berbagai jenis lalu lintas dan perlakuannya dalam desain jaringan. Desain jaringan yang baik akan mengklasifikasikan trafik secara cermat sesuai dengan prioritasnya, seperti terlihat pada gambar. Pada akhirnya, tujuan desain jaringan yang baik, bahkan untuk jaringan kecil, adalah untuk meningkatkan produktivitas karyawan dan meminimalkan waktu henti jaringan.

Aplikasi dan Protokol Jaringan Kecil

1. Common Applications

Jaringan hanya berguna seperti aplikasi yang ada di dalamnya. Ada dua bentuk program atau proses perangkat lunak yang menyediakan akses ke jaringan :

- Network Applications : Beberapa aplikasi pengguna akhir mengimplementasikan protokol lapisan aplikasi dan dapat berkomunikasi secara langsung dengan lapisan bawah dari tumpukan protokol.

- Application Layer Services : Jenis data yang berbeda, baik teks, grafik atau video, memerlukan layanan jaringan yang berbeda untuk memastikan bahwa mereka dipersiapkan dengan benar untuk diproses oleh fungsi yang terjadi di lapisan bawah model OSI.

Setiap aplikasi atau layanan jaringan menggunakan protokol, yang menentukan standar dan format data yang akan digunakan. Tanpa protokol, jaringan data tidak akan memiliki cara umum untuk memformat dan mengarahkan data.

2. Common Protocols

Protokol jaringan mendukung aplikasi dan layanan yang digunakan oleh karyawan di jaringan kecil. Masing-masing protokol jaringan menentukan :

- Proses di kedua ujung sesi komunikasi.

- Jenis pesan.

- Sintaks pesan.

- Arti bidang informasi.

- Bagaimana pesan dikirim dan tanggapan yang diharapkan.

- Interaksi dengan lapisan bawah berikutnya.

Banyak perusahaan telah menetapkan kebijakan penggunaan versi aman dari protokol ini jika memungkinkan. Protokol ini adalah HTTPS, SFTP, dan SSH.

3. Aplikasi Suara dan Video

Bisnis saat ini semakin banyak menggunakan telepon IP dan media streaming untuk berkomunikasi dengan pelanggan dan mitra bisnis. Administrator jaringan harus memastikan peralatan yang tepat dipasang di jaringan dan perangkat jaringan dikonfigurasi untuk memastikan pengiriman prioritas.

- Infrastruktur : Infrastruktur harus mengakomodasi karakteristik setiap jenis lalu lintas.

- VoIP : oIP jauh lebih murah daripada solusi telepon IP terintegrasi, tetapi kualitas komunikasi tidak memenuhi standar yang sama.

- Telepon IP : Telepon IP menggunakan server khusus untuk kontrol panggilan dan pensinyalan.

- Aplikasi Real-time : Real-Time Transport Protocol (RTP) dan Real-Time Transport Control Protocol (RTCP) adalah dua protokol yang mendukung persyaratan ini. RTP dan RTCP memungkinkan kontrol dan skalabilitas sumber daya jaringan dengan memungkinkan mekanisme Quality of Service (QoS) untuk digabungkan. Mekanisme QoS ini memberikan alat yang berharga untuk meminimalkan masalah latensi untuk aplikasi streaming waktu nyata.

Skala ke Jaringan yang Lebih Besar

1. Pertumbuhan Jaringan Kecil

Elemen-elemen ini digunakan untuk menginformasikan pengambilan keputusan yang menyertai penskalaan jaringan kecil. Untuk menskalakan jaringan, diperlukan beberapa elemen :

- Dokumentasi jaringan : topologi fisik dan logis.

- Inventaris perangkat : daftar perangkat yang menggunakan atau termasuk dalam jaringan.

- Anggaran : perincian anggaran TI, termasuk anggaran pembelian peralatan tahun fiskal.

- Analisis lalu lintas : protokol, aplikasi, dan layanan serta persyaratan lalu lintasnya masing-masing, harus didokumentasikan.

2. Analisis Protokol

Saat mencoba menentukan cara mengelola lalu lintas jaringan, terutama saat jaringan tumbuh, penting untuk memahami jenis lalu lintas yang melintasi jaringan serta arus lalu lintas saat ini. Jika jenis lalu lintas tidak diketahui, penganalisis protokol akan membantu mengidentifikasi lalu lintas dan sumbernya. Untuk menentukan pola arus lalu lintas, penting untuk :

- Menangkap lalu lintas selama waktu pemanfaatan puncak untuk mendapatkan representasi yang baik dari jenis lalu lintas yang berbeda.

- Lakukan penangkapan pada segmen jaringan yang berbeda; beberapa lalu lintas akan menjadi lokal untuk segmen tertentu.

3. Pemanfaatan Jaringan Karyawan

Administrator jaringan kecil memiliki kemampuan untuk mendapatkan "snapshot" TI langsung dari penggunaan aplikasi karyawan untuk sebagian besar tenaga kerja karyawan dari waktu ke waktu. Snapshot ini biasanya menyertakan informasi seperti :

- Versi OS dan OS.

- Aplikasi Non Jaringan.

- Aplikasi Jaringan.

- Pemanfaatan CPU.

- Drive Pemanfaatan.

- Pemanfaatan RAM.

Keamanan Jaringan

Ancaman dan Kerentanan Keamanan

1. Jenis Ancaman

Penyusup dapat memperoleh akses ke jaringan melalui kerentanan perangkat lunak, serangan perangkat keras, atau dengan menebak nama pengguna dan kata sandi seseorang. Penyusup yang mendapatkan akses dengan memodifikasi perangkat lunak atau mengeksploitasi kerentanan perangkat lunak sering disebut peretas. Setelah peretas mendapatkan akses ke jaringan, empat jenis ancaman mungkin muncul :

- Pencurian informasi.

- kehilangan dan manipulasi data.

- pencurian indentitas.

- gangguan layanan.

2. Keamanan fisik

Kerentanan yang sama pentingnya adalah keamanan fisik perangkat. Seorang penyerang dapat menolak penggunaan sumber daya jaringan jika sumber daya tersebut dapat disusupi secara fisik. Empat kelas ancaman fisik :

- Ancaman perangkat keras.

- Ancaman lingkungan.

- Ancaman kelistrikan.

- Ancaman pemeliharaan.

Perencanaan keamanan fisik :

- Mengunci peralatan dan mencegah akses tidak sah.

- Pantau dan kendalikan entri lemari dengan log elektronik.

- Gunakan keamanan kamera.

3. Jenis Kerentanan

Kerentanan atau kelemahan ini dapat menyebabkan berbagai serangan, termasuk serangan kode berbahaya dan serangan jaringan. Ada tiga kerentanan atau kelemahan utama :

- Teknologi : kelemahan protokol TCP/IP, kelemahan sistem operasi, kelemahan peralatan jaringan.

- Konfigurasi : akun pengguna tidak aman, akun sistem dengan kata sandi yang mudah ditebak, layanan internet salah dikonfigurasikan, pengaturan default yang tidak aman dalam produk, peralatan jaringan salah konfirgurasi.

- Kebijakan keamanan : kurangnya kebijakan tertulis, politik, kurangnya kontiuitas otentikasi, kontrol akses logis tidak diterapkan, penginstalan perangkat lunak dan perangkat keras serta perubahannya tidak mengikuti, kebijakan rencana pemulihan bencana tidak ada.

Serangan Jaringan

1. Jenis Malware

Malware atau kode berbahaya (malcode) adalah kependekan dari perangkat lunak berbahaya. Ini adalah kode atau perangkat lunak yang secara khusus dirancang untuk merusak, mengganggu, mencuri, atau menimbulkan tindakan "buruk" atau tidak sah pada data, host, atau jaringan.

- Virus : jenis malware yang menyebar dengan memasukkan salinan dirinya ke dalam, dan menjadi bagian dari, program lain. Tingkat keparahan virus dapat bervariasi mulai dari menyebabkan efek yang agak mengganggu hingga merusak data atau perangkat lunak dan menyebabkan kondisi penolakan layanan (DoS).

- Worms : Worm komputer mirip dengan virus karena mereka mereplikasi salinan fungsional dirinya sendiri dan dapat menyebabkan jenis kerusakan yang sama. worm adalah perangkat lunak yang berdiri sendiri. Worm memanfaatkan fitur sistem untuk melakukan perjalanan melalui jaringan tanpa bantuan.

- Trojan Horses : perangkat lunak berbahaya yang terlihat sah. Pengguna biasanya tertipu untuk memuat dan menjalankannya di sistem mereka. ia dapat mencapai sejumlah serangan pada host, mulai dari mengganggu pengguna (membuka jendela atau mengubah desktop) hingga merusak host (menghapus file, mencuri data, atau mengaktifkan dan menyebarkan malware lain, seperti virus).

2. Serangan Pengintaian

Serangan pengintaian adalah serangan penemuan dan pemetaan sistem, layanan, atau kerentanan.Untuk serangan pengintaian, penyerang eksternal dapat menggunakan alat Internet, seperti utilitas nslookup dan whois, untuk dengan mudah menentukan ruang alamat IP yang ditetapkan ke perusahaan atau entitas tertentu.

3. Serangan Akses

Serangan akses mengeksploitasi kerentanan yang diketahui dalam layanan otentikasi, layanan FTP, dan layanan web untuk mendapatkan akses ke akun web, basis data rahasia, dan informasi sensitif lainnya. 4 jenis serangan akses :

- Serangan kata sandi.

- Eksploitasi Kepercayaan.

- Port Redirection.

- Man-in-the-Middle.

4. Serangan Denial of Service

Serangan Denial of Service (DoS) adalah bentuk serangan yang paling dipublikasikan dan juga yang paling sulit dihilangkan. Serangan DoS memiliki banyak bentuk. Pada akhirnya, mereka mencegah orang yang berwenang menggunakan layanan dengan mengonsumsi sumber daya sistem. Untuk membantu mencegah serangan DoS, penting untuk selalu mengikuti pembaruan keamanan terbaru untuk sistem operasi dan aplikasi.

Mitigasi Serangan Jaringan

1. Backup, Upgrade, Update, dan Patch

Mengikuti perkembangan terkini dapat mengarah pada pertahanan yang lebih efektif terhadap serangan jaringan. Saat malware baru dirilis, perusahaan harus selalu mengikuti versi terbaru dari perangkat lunak antivirus. Cara paling efektif untuk mengurangi serangan worm adalah mengunduh pembaruan keamanan dari vendor sistem operasi dan menambal semua sistem yang rentan. Salah satu solusi untuk pengelolaan patch keamanan penting adalah dengan membuat server patch pusat yang harus berkomunikasi dengan semua sistem setelah jangka waktu tertentu.

2. Authentication, Authorization, dan Accounting

AAA adalah cara untuk mengontrol siapa yang diizinkan mengakses jaringan (Authentication), apa yang dapat mereka lakukan saat berada di sana (Authorization), dan tindakan apa yang mereka lakukan saat mengakses jaringan (Accounting).

3. Firewall

Firewall adalah salah satu alat keamanan paling efektif yang tersedia untuk melindungi pengguna dari ancaman eksternal. Firewall jaringan berada di antara dua atau lebih jaringan, mengontrol lalu lintas di antara mereka, dan membantu mencegah akses yang tidak sah. Produk firewall menggunakan berbagai teknik untuk menentukan apa yang diizinkan atau ditolak akses ke jaringan.

- Packet filtering.

- Application filtering.

- URL filtering.

- Stateful packet inspection (SPI.

4. Keamanan Endpoint

Mengamankan perangkat titik akhir adalah salah satu tugas paling menantang dari administrator jaringan karena melibatkan sifat manusia. Perusahaan harus memiliki kebijakan yang terdokumentasi dengan baik dan karyawan harus mengetahui aturan ini.

Keamanan Perangkat

1. Gambaran Keamanan Perangkat

Langkah sederhana yang harus diambil yang berlaku untuk sebagian besar sistem operasi :

- Nama pengguna dan kata sandi default harus segera diubah.

- Akses ke sumber daya sistem harus dibatasi hanya untuk individu yang diberi wewenang untuk menggunakan sumber daya tersebut.

- Semua layanan dan aplikasi yang tidak perlu harus dimatikan dan dihapus instalasinya jika memungkinkan.

- Penting untuk memperbarui perangkat lunak apa pun dan menginstal tambalan keamanan apa pun sebelum penerapan.

2. Kata sandi

Untuk melindungi perangkat jaringan, penting untuk menggunakan kata sandi yang kuat.

- Gunakan sandi yang panjangnya minimal 8 karakter.

- Buat sandi menjadi rumit.

- Hindari kata sandi berdasarkan informasi lain yang mudah diidentifikasi.

- Ubah kata sandi sesering mungkin.

- Jangan menuliskan kata sandi dan meninggalkannya di tempat yang terlihat jelas.

3. Praktik Keamanan Dasar

Menggunakan enkripsi sandi layanan perintah konfigurasi global mencegah orang yang tidak berwenang melihat sandi dalam teks biasa di file konfigurasi. Perintah ini menyebabkan enkripsi semua kata sandi yang tidak terenkripsi.

4. Aktifkan SSH

Telnet tidak aman. Data yang terkandung dalam paket Telnet dikirim tanpa enkripsi. Karena alasan ini, sangat disarankan untuk mengaktifkan SSH di perangkat untuk akses jarak jauh yang aman.

Performa Jaringan Dasar

Perintah Ping

1. Menafsirkan Hasil Ping

Perintah ping tidak selalu menunjukkan sifat masalah, tetapi dapat membantu mengidentifikasi sumber masalah, langkah pertama yang penting dalam memecahkan masalah kegagalan jaringan.

- Indikator Ping IOS.

- Menguji Loopback.

2. Extended Ping

Cisco IOS menawarkan mode perintah ping "extended". Mode ini masuk dengan mengetik ping dalam mode EXEC istimewa, tanpa alamat IP tujuan.

3. Dasar Jaringan

Salah satu alat yang paling efektif untuk memantau dan memecahkan masalah kinerja jaringan adalah dengan menetapkan dasar jaringan. Membuat baseline kinerja jaringan yang efektif dicapai selama periode waktu tertentu. Mengukur kinerja pada waktu yang berbeda-beda. dan beban akan membantu dalam menciptakan gambaran yang lebih baik tentang kinerja jaringan secara keseluruhan. Salah satu metode untuk memulai garis dasar adalah dengan menyalin dan menempelkan hasil dari ping, jejak, atau perintah relevan lainnya yang dijalankan ke dalam file teks. Jaringan perusahaan harus memiliki baseline yang luas.

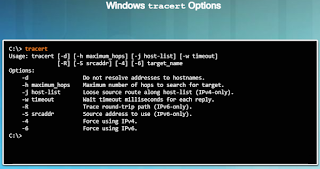

Perintah traceroute dan tracert

1. Menafsirkan Pesan Jejak

Jejak mengembalikan daftar lompatan saat paket dirutekan melalui jaringan. Bentuk perintah tergantung di mana perintah dikeluarkan. Saat melakukan pelacakan dari komputer Windows, gunakan tracert. Saat melakukan pelacakan dari CLI router, gunakan traceroute.

2. Extended Traceroute

Didesain sebagai variasi dari perintah traceroute, perintah traceroute yang diperluas memungkinkan administrator menyesuaikan parameter yang terkait dengan operasi perintah. Ini berguna saat memecahkan masalah loop perutean, menentukan router hop berikutnya yang tepat, atau untuk membantu menentukan di mana paket dijatuhkan oleh router, atau ditolak oleh firewall. Meskipun perintah ping yang diperluas dapat digunakan untuk menentukan jenis masalah konektivitas, perintah traceroute yang diperluas berguna untuk menemukan masalah tersebut.

Show Commands

1. Common show Commands Revisited

Perintah show secara ekstensif untuk melihat file konfigurasi, memeriksa status antarmuka dan proses perangkat, dan memverifikasi status operasional perangkat. Status hampir setiap proses atau fungsi router dapat ditampilkan menggunakan perintah show. Beberapa dari perintah show yang lebih populer adalah :

- show running-config.

- show interfaces.

- show arp.

- show ip route.

- show protocols.

- show version.

Perintah Host dan IOS

1. Perintah ipconfig

Perintah ipconfig / displaydns menampilkan semua entri DNS yang di-cache pada sistem komputer Windows.

2. Perintah arp

Perintah arp dijalankan dari command prompt Windows. Perintah arp –a mencantumkan semua perangkat yang saat ini ada di cache ARP host, yang mencakup alamat IPv4, alamat fisik, dan jenis pengalamatan (statis / dinamis), untuk setiap perangkat.

3. Perintah show cdp neighbour

Cisco Discovery Protocol (CDP) adalah protokol berpemilik Cisco yang berjalan pada lapisan data link. CDP memberikan informasi berikut tentang setiap perangkat tetangga CDP :

- Pengenal perangkat.

- Daftar alamat.

- Pengidentifikasi port.

- Daftar kemampuan.

- Platform.

4. Perintah Show IP Interface Brief

Dengan cara yang sama seperti perintah dan utilitas digunakan untuk memverifikasi konfigurasi host, perintah dapat digunakan untuk memverifikasi antarmuka perangkat perantara. Cisco IOS menyediakan perintah untuk memverifikasi pengoperasian router dan antarmuka switch.

- Memverifikasi Antarmuka Router.

- Memverifikasi Antarmuka Switch.

Debugging

1. Perintah debug

Proses, protokol, mekanisme, dan peristiwa IOS menghasilkan pesan untuk mengkomunikasikan statusnya. Pesan-pesan ini dapat memberikan informasi berharga saat memecahkan masalah atau memverifikasi operasi sistem. Perintah debug IOS memungkinkan administrator untuk menampilkan pesan-pesan ini secara real-time untuk dianalisis. Ini adalah alat yang sangat penting untuk memantau kejadian di perangkat Cisco IOS.

2. Perintah monitor terminal

Koneksi untuk memberikan akses ke antarmuka baris perintah IOS dapat dibuat secara lokal atau jarak jauh. Sementara pesan log IOS dikirim ke konsol secara default, pesan log yang sama ini tidak dikirim ke jalur virtual secara default. Karena pesan debug adalah pesan log, perilaku ini mencegah pesan terkait debug ditampilkan di baris VTY.

Network Troubleshooting

Troubleshooting Methodologies

1. Dasar Troubleshooting Pendekatan

Masalah jaringan dapat sederhana atau kompleks, dan dapat diakibatkan oleh kombinasi masalah perangkat keras, perangkat lunak, dan konektivitas. troubleshooting methodology yang umum dan efisien didasarkan pada metode ilmiah dan dapat dibagi menjadi enam langkah utama :

- Identifikasi masalah.

- Tetapkan penyebab kemungkinan.

- Uji untuk menetapkan penyebabnya.

- Tetapkan rencana tidakan untuk menyelesaikan masalah dan menerapkan solusi.

- Verifikasi fungsi sistem lengkap dan terapkan tindakan pencegahan.

- Temuan dokumen, tindakan dan hasil.

2. Selesaikan atau Tingkatkan?

Dalam beberapa situasi, mungkin tidak mungkin menyelesaikan masalah dengan segera. Masalah harus ditingkatkan jika memerlukan keputusan manajer, beberapa keahlian khusus, atau tingkat akses jaringan yang tidak tersedia untuk teknisi pemecahan masalah.

3. Verifikasi dan Pantau Solusi

Ketika masalah telah dipecahkan dan solusi diterapkan, penting untuk memverifikasi operasi sistem. Alat verifikasi termasuk perintah ping, traceroute dan show. Perintah ping dapat digunakan untuk memverifikasi konektivitas jaringan yang berhasil. Perintah traceroute berguna untuk menampilkan jalur yang digunakan paket untuk mencapai tujuan. Perintah Cisco IOS show adalah beberapa alat pemecahan masalah dan verifikasi yang paling berguna termasuk Cisco IOS.

Troubleshoot Kabel dan Antarmuka

1. Operasi Dupleks

Untuk kinerja komunikasi terbaik, dua antarmuka jaringan Ethernet yang terhubung harus beroperasi dalam mode dupleks yang sama untuk menghindari inefisiensi dan latensi pada tautan. Negosiasi otomatis ethernet dirancang untuk memfasilitasi konfigurasi, meminimalkan masalah, dan memaksimalkan kinerja tautan.

2. Duplex Mismatch

Ketidaksesuaian dupleks mungkin sulit untuk dipecahkan karena komunikasi antar perangkat masih terjadi. Ketidakcocokan dupleks mungkin tidak terlihat bahkan saat menggunakan alat seperti ping. CDP, protokol berpemilik Cisco, dapat dengan mudah mendeteksi ketidaksesuaian dupleks antara dua perangkat Cisco.CDP akan menampilkan pesan log tentang tautan dengan ketidakcocokan dupleks. Pesan juga berisi nama perangkat dan port yang terlibat dalam ketidakcocokan dupleks, yang membuatnya lebih mudah untuk mengidentifikasi dan memperbaiki masalah.

Skenario Troubleshooting

1. Masalah Alamat IP pada Perangkat IOS

Dua penyebab umum penetapan IPv4 salah adalah kesalahan penetapan manual atau masalah terkait DHCP. Administrator jaringan sering kali harus menetapkan alamat IP secara manual ke perangkat seperti server dan router. Jika kesalahan dibuat selama penugasan, maka masalah komunikasi dengan perangkat sangat mungkin terjadi. Pada perangkat IOS, gunakan show ip interface atau show ip interface brief commands untuk memverifikasi alamat IPv4 apa yang ditetapkan ke antarmuka jaringan.

2. Masalah Alamat IP pada Perangkat Akhir

Sebagian besar perangkat akhir dikonfigurasi untuk mengandalkan server DHCP untuk penetapan alamat IPv4 otomatis. Jika perangkat tidak dapat berkomunikasi dengan server DHCP, maka server tidak dapat menetapkan alamat IPv4 untuk jaringan tertentu dan perangkat tidak akan dapat berkomunikasi. Untuk memverifikasi alamat IP yang ditetapkan ke komputer berbasis Windows, gunakan perintah ipconfig.

3. Masalah Gateway Default

Jika perangkat memiliki alamat gateway default yang salah atau tidak ada, perangkat tidak akan dapat berkomunikasi dengan perangkat di jaringan jarak jauh. Karena gateway default adalah jalur ke jaringan jarak jauh, alamatnya harus dimiliki oleh jaringan yang sama dengan perangkat akhir. Untuk mengatasi masalah gateway default yang salah dikonfigurasi, pastikan perangkat memiliki konfigurasi gateway default yang benar. Jika alamat default disetel secara manual tetapi salah, cukup ganti dengan alamat yang benar. Jika alamat gateway default diatur secara otomatis, pastikan perangkat dapat berkomunikasi dengan benar dengan server DHCP. Di router, gunakan perintah show ip route untuk mendaftar tabel routing dan verifikasi bahwa default gateway, yang dikenal sebagai default route, telah diatur. Rute ini digunakan ketika alamat tujuan paket tidak cocok dengan rute lain dalam tabel peruteannya.

4. Masalah Troubleshooting DNS

Domain Name Service (DNS) mendefinisikan layanan otomatis yang mencocokkan nama, seperti www.cisco.com, dengan alamat IP. Meskipun resolusi DNS tidak penting untuk komunikasi perangkat, ini sangat penting bagi pengguna akhir. Saat perutean paket dan semua layanan jaringan lainnya masih beroperasi, kegagalan DNS sering kali mengarahkan pengguna ke kesimpulan yang salah. Gunakan ipconfig / all untuk memverifikasi server DNS mana yang digunakan oleh komputer Windows. Perintah nslookup adalah alat pemecahan masalah DNS lain yang berguna untuk PC. Dengan nslookup, pengguna dapat menempatkan kueri DNS secara manual dan menganalisis respons DNS.

Komentar

Posting Komentar